![]()

![]()

![]() Sábado, 14 de septiembre de 2013

| Hoy

Sábado, 14 de septiembre de 2013

| Hoy

Criptopunks

Por Esteban Magnani

Por Esteban Magnani

En 2012 Julian Assange publicó Criptopunks, un libro que condensaba las charlas mantenidas durante ese mismo año con otros tres expertos acerca de la relación entre informática y poder. Allí se podía leer: “La línea entre gobierno y corporaciones es borrosa. Si miramos la expansión en el sector de contratistas militares de los últimos diez años vemos que la NSA, que es la agencia de espionaje más grande del mundo, tenía diez contratistas principales. Hace dos años tenía 1000”. Quienes leyeran el texto a poco de publicarse podían sospechar que Assange estaba demasiado enamorado de su rol, pero desde que el empleado de una de esas contratistas, Edward Snowden, diera detalles sobre esos vínculos, la lectura de las partes más apocalípticas de Criptopunks adquiere otra densidad.

En esas charlas se habla de la tensión constante entre libertad y control que propone Internet. Se dan decenas de ejemplos acerca de cómo se juega el poder y de quiénes gestionan la información que fluye por la red. Un botón de muestra: cuentan allí que Rusia pidió que las transacciones entre locales que se hicieran por Internet, mayoritariamente a través de tarjetas de crédito o PayPal, quedaran registradas exclusivamente en servidores rusos. Las empresas se negaron a hacerlo; el problema es que la información que entra a los EE.UU. es susceptible de ser legalmente almacenada y analizada en ese país siempre y cuando no involucre a ciudadanos estadounidenses. Así pueden saber qué se compran entre sí los vecinos de San Petersburgo sin ningún esfuerzo. A su vez, estas redes permiten que las corporaciones reciban información que les facilita ganar licitaciones, contratos o adelantarse a desarrollos ajenos.

Reportes de transparencia como el de Facebook de junio de 2013 indicaban que mientras países como la Argentina habían realizado 152 pedidos de información a la empresa (o, por dar otros ejemplos, Bélgica 150, Italia 1705, Inglaterra 1975), los EE.UU. habían hecho entre 11.000 y 12.000 pedidos. Más abajo aclaraba que la imprecisión de los números referidos a los EE.UU. se debía a que habían publicado el número “máximo permitido por la ley”. Es decir que esas cifras, muy por encima del promedio, ni siquiera representan el total.

Desde el lado del control se argumenta, por supuesto, que la supuesta lucha contra el terrorismo, la pedofilia, las drogas y el lavado de dinero requieren monitorear la red. El presidente de los EE.UU., Barack Obama, defendió la postura de su país asegurando que “no se puede tener un ciento por ciento de seguridad y un ciento por ciento de privacidad”. Para él parece que la proporción es más bien fifty-fifty, si no peor. Por lo pronto ya se ha instalado en la red el “chiste” de que todos los mails van “con copia a Obama”.

Frente a la evidencia de que el control viene ganando por goleada a la privacidad, ¿cuál es la alternativa? Según se lee en Criptopunks, se debe recuperar el anonimato en la red, y esto se logra sobre todo por medio de la criptografía, aunque se mencionan otros ejemplos como el de Tor (ver Futuro del 12/01/13). Para Assange y sus compañeros se debe proteger la información que circula en la red para hacerla incomprensible a quienes la intercepten. Y la herramienta para lograrlo es la criptografía.

CIFRAR PARA SER LIBRES

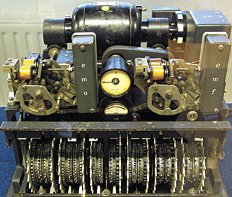

¿Qué es la criptografía? Esta palabra (cuya forma verbal aún no ha sido aceptada por la Real Academia Española, que prefiere el uso de “cifrar”) muy resumidamente refiere a la posibilidad de codificar un mensaje de tal manera que sólo quien tenga la clave pueda hacerlo. Existen dos grandes formas de cifrar los mensajes: la simétrica es aquella en la que emisor y receptor tienen la misma clave, y en la asimétrica hay una llave pública que usa el emisor para cifrar el mensaje y que, gracias a un complejo sistema matemático, sólo podrá ser interpretada con la clave privada que tiene el receptor (quien a su vez creó la llave pública). Además, claro, existen muchos sistemas de encriptación de distintos niveles de complejidad (ver contratapa).

Quienes apoyan el uso de la criptografía como forma de privacidad no deben estar muy equivocados, a juzgar por lo que ocurrió a principios de agosto, cuando cerró el servicio gratuito de correo encriptado Lavabit, el mismo que usaba Snowden. En la carta de su creador decía que luego de diez años de trabajo se veía obligado a cerrar su empresa o ser considerado cómplice de crímenes contra los EE.UU., y que, lamentablemente, no tenía permiso para explicar qué había ocurrido. Sobre el final recomendaba “fuertemente, que nadie confíe su información a ninguna empresa con conexiones físicas con los EE.UU.”. Es decir que ninguna información que circulara por servidores estadounidenses estaría segura. Las empresas comprometidas directamente por Snowden (Google, Facebook, Twitter, Microsoft, etc.) oscilaron entre ignorar el debate, argumentar presiones legales, presentar excusas débiles (un abogado de Google comparó la situación de espionaje con una secretaria revisando el correo de su jefe) o demostrar cierto patriotismo por su trabajo.

Los esfuerzos de la NSA y otros servicios de inteligencia lograron restringir el uso de sistemas de encriptación haciendo que se los considerara armas de guerra. También presionaron en los ’90 para que se les colocara por ley una puerta trasera que permitiera acceder a la información encriptada; no lo lograron, pero esto no los detuvo en lo más mínimo, ya que según muy recientes revelaciones de Snowden, la NSA invierte millones en distintas formas de violar los sistemas de encriptación: robar las llaves que los decodifican, obtener la información antes o después de que sea encriptada, llegar a arreglos con las empresas para que les den acceso a ver la información, robar las claves, comprar supercomputadoras capaces de romper los códigos por fuerza bruta o, directamente, negociar con los fabricantes de hardware para que dejen una puerta abierta a los controles. Según los documentos publicados a principios de septiembre, lo lograron en buena parte de las ocasiones.

En los mismos documentos se aclara que la NSA intenta por todos los medios indicar qué sistemas de encriptación deben ser usados en Internet y aboga por los más frágiles o aquellos que ya ha logrado quebrar. Su Centro de Soluciones Comerciales invita a las empresas a compartir sus desarrollos antes de lanzarlos para “asesorarlos”, lo que les permite introducirles vulnerabilidades. Hay miles de millones de dólares invertidos en tecnología, lobby y programadores al servicio de un espionaje que, aun si no lograra obtener nada de información, representa un excelente negocio para los contratistas.

EL PANORAMA

La escala del control sobre Internet es monstruosa y difícilmente justificable por la lucha contra el terrorismo, la pedofilia, las drogas o el lavado de dinero. Pero ocurre y, según las revelaciones más recientes, ni siquiera las formas de encriptación más usadas son suficientes para garantizar privacidad.

Amenazas como la de Brasil de legislar que empresas asociadas con el espionaje no operen en ese país parecen un salto al vacío, porque implicarían eliminar el uso de los servicios de las grandes corporaciones que aprendimos a necesitar: desde Google y sus múltiples herramientas, hasta los sistemas de pago mencionados, pasando por Skype, Outlook, Windows y otros servicios de Microsoft, dentro de una larga lista. Aprobar semejante legislación llevaría aparejada una transformación profunda del paradigma tecnológico de Brasil y tal vez de toda Latinoamérica. Semejante paso no sería tampoco garantía de una vuelta a la privacidad, a menos que se hiciera en forma transparente y abierta. Pero es la oportunidad para una verdadera soberanía tecnológica, parte necesaria de todas las otras soberanías. Al fin y al cabo, la visión optimista dice que la crisis es también una oportunidad.

-

Nota de tapa

Criptopunks

LA CRIPTOGRAFÍA NOS HARÁ LIBRES. O NO

El círculo se cierra. Las peores teorías...

Por Esteban Magnani -

ENTREVISTA A HUGO SCOLNIK, ESPECIALISTA EN CRIPTOGRAFíA

“Los sistemas estándar ya están quebrados”

Por Esteban Magnani -

Agenda científica

© 2000-2022 www.pagina12.com.ar | República Argentina | Política de privacidad | Todos los Derechos Reservados

Sitio desarrollado con software libre GNU/Linux.