![]()

![]()

![]() Sábado, 13 de marzo de 2004

| Hoy

Sábado, 13 de marzo de 2004

| Hoy

Juegos de guerra

Por Guillermo Movia

Por Guillermo Movia

En 1940, G. H. Hardy, matemático inglés, escribió: “La matemática real no tiene efectos en la guerra. Nadie ha descubierto aún ningún propósito belicoso al que pueda servir la teoría de los números”. Treinta años más tarde, uno de sus discípulos hizo un descubrimiento que lo desmentiría: la función que permitía hacer de las cifras un arma de guerra, usando solamente un par de números primos. Años después, con la rapidez de cálculo que ofrecen las computadoras, los mensajes digitales pueden ser protegidos de cualquier intento de escucha o lectura indeseada, incluso un plan de ataque terrorista o la compra de un compact disc por Internet.

El cifrado

Cifrar es proteger un mensaje con una clave para que sólo pueda ser leído

por determinadas personas. Los métodos más simples pueden ser

practicados por chicos de primaria o conseguirse en cualquier revista de entretenimientos,

en los cuales cada letra del alfabeto es reemplazada por otra, por un número

o por un dibujo; siempre el mismo. De esta manera, basta con conocer el código

para poder leerlo. Por ejemplo, una clave donde la letra “A” es

reemplazada por la “X”, la letra “B” por la “Y”

y así sucesivamente. Simple.

Tan simple que es insegura para enviar mensajes importantes. Basta con un par

de técnicas estadísticas para sacar a la luz los mensajes escondidos.

Sin embargo, Julio César utilizó un sistema similar para avisarle

a Cicerón y sus soldados, sitiados por las tropas galas, que los refuerzos

se encontraban en camino. Por eso se conoce a este tipo de cifrado como “La

cifra César”.

El secreto siempre fue un arma poderosa. Dos milenios más tarde, la Segunda

Guerra Mundial fue un terreno perfecto para la exploración en este campo

y los matemáticos más importantes de cada bando estuvieron dedicados

a desarrollar algún método que resultara inquebrantable (ver recuadro).

Pero siempre había un problema: ¿cómo lograr el intercambio

de la clave sin arriesgarse a que caiga en poder del enemigo? Si una persona

“A” quiere enviarle mensajes cifrados a su amigo “B”,

basta con que se encuentren en algún lugar para que intercambien el código

con el que después van a codificar los envíos. Pero, ¿cómo

hacerle llegar de forma segura la clave a quienes se encuentran lejos? ¿Cómo

lograr de forma segura que la clave le llegue al capitán de un submarino

que patrulla las costas del enemigo?

Números primos y asimetría

La solución teórica fue encontrada casi simultáneamente

en Inglaterra y Estados Unidos. Los especialistas británicos en cifrado,

contratados por el gobierno, dieron con la respuesta antes, pero fue clasificada

como Top secret, con lo cual quedó escondida por casi veinte años.

Mientras tanto, de este lado del Atlántico, fueron dos tríos de

investigadores quienes la consiguieron, y al no tener la obligación de

mantenerla oculta la dieron a publicidad instantáneamente. Y más

rápidamente aún, la patentaron.

En 1976, un grupo de investigadores de la Universidad de Stanford planteó

la solución teóricamente: había que encontrar una función

matemática que permitiera generar una clave asimétrica. Hasta

ese momento, todas las claves criptográficas conocidas eran simétricas,

lo que significa que se usaba el mismo código para cifrar y para descifrar

elmensaje. En cambio, la clave asimétrica utiliza información

diferente para codificar y decodificar el mensaje. Un año después,

tres matemáticos del MIT (Massachusetts Institute of Technology) encontraron

finalmente la solución. Ahora es conocida como “sistema RSA”

por el nombre de sus autores: Ron Rivest, Adi Shamir y Leonard Adleman. Básicamente,

consiste en una función en la que son importantes dos números

primos (los que sólo pueden dividirse por uno y por sí mismos)

a los que comúnmente se llama “p” y “q”. La multiplicación

de esos dos números genera “N”.

Supongamos que Andrés quiere enviarle un mensaje a Berta. Le pide a Berta

su número “N” y lo utiliza para generar el texto cifrado.

Para poder descifrarlo, no basta con conocer “N”, hay que conocer

“p” y “q”, que Berta mantiene en secreto. Cualquiera

que interceptara el mensaje de Andrés podría descifrarlo si encontrara

“p” y “q”, pero si el valor de “N” es lo

suficientemente grande, eso podría llevarle mucho tiempo, porque tendría

que probar hasta encontrar cuáles son los dos números primos que,

multiplicados, dan “N”. De esta manera, bastaría con enviarles

a todos los capitanes de submarinos un solo número. Aunque el enemigo

lo interceptara, le costaría décadas descubrir los dos números

necesarios para descifrar el mensaje.

Los números “N” que se utilizan en las transacciones bancarias

a través de Internet son tan grandes que los esfuerzos combinados de

cien millones de computadoras tardarían más de mil años

en descifrar “p” y “q”. Este método recibe el

nombre de cifrado con clave pública, justamente porque debe darse a conocer

una parte de la clave para que los demás puedan codificar mensajes para

uno.

La aparición de las computadoras personales agregó un nuevo factor:

estas técnicas que sólo habían sido utilizadas por los

estados o las empresas debido a los altos costos de las máquinas necesarias,

estuvieron disponibles para los ciudadanos comunes.

Privacidad bastante buena

En 1990, Philip Zimmerman, un físico y programador, creyó que

ya era tiempo de que los ciudadanos comunes pudieran proteger su información

del Estado, y desarrolló un programa llamado PGP (Pretty Good Privacy,

que podría ser traducido como “Privacidad Bastante Buena”)

que permite crear un par de claves para cifrar archivos de computadora usando

el sistema RSA. Mientras negociaba con los creadores de la fórmula la

licencia para su utilización, el Congreso de los Estados Unidos estuvo

a punto de prohibir el uso y exportación de softwares que permitieran

la codificación de archivos. Antes de que todo su trabajo se echara a

perder, Zimmerman decidió dar a conocer su programa, aunque todavía

estuviera en desarrollo. Lo difundió en Internet y tuvo una enorme aprobación.

Con esto se ganó dos grandes problemas: un juicio de los creadores del

RSA y una investigación por parte del FBI por exportar “armas de

guerra” sin autorización, categoría en la que habían

caído los productos que contenían sistemas de cifrado complejos.

Después de tres años, y gracias a que el programa se difundió

increíblemente por Internet y a que todavía no es fácil

juzgar los delitos cometidos a través de la Red, el FBI decidió

no llevarlo a juicio. La solución con los inventores del RSA fue más

fácil, llegó a un acuerdo y pagó por la licencia.

La sociedad de la información

El enorme crecimiento de las comunicaciones digitales (Internet, la telefonía

digital, por ejemplo) aumenta la importancia del cifrado inviolable. Toda la

información que se convierte en ceros y unos puede ser codificada con

el proceso RSA. Esto dificulta la investigación y el monitoreo que algunos

estados llevan adelante. Si todas las comunicacionesdigitales estuviesen cifradas,

la red “Echelon” de espionaje comandada por Estados Unidos, Gran

Bretaña y los países del Commonwealth, perdería todo su

poder.

Esta es la principal razón por la que los Estados están en contra

de la proliferación de programas que faciliten el cifrado de mensajes.

“Las organizaciones criminales serán imposibles de investigar”,

dicen como si esas organizaciones no tuvieran el dinero suficiente para pagar

la creación de programas similares.

En 1998, 33 países reunidos en el Congreso de la Paz de La Haya, entre

los que se encontraba Argentina, firmaron el acuerdo de Wassenaar, en el que

se incluyó a las tecnologías de cifrado complejo dentro de las

armas de guerra.

Por otro lado, los defensores de los derechos civiles dicen que todo el mundo

tiene derecho a proteger sus documentos de los ojos indiscretos de los gobiernos.

Hay Organizaciones No Gubernamentales especializadas en brindar asesoramiento

en criptografía a otras organizaciones a lo largo y ancho del mundo.

Y, por último, están las empresas que necesitan de los programas

de cifrado para aumentar la seguridad de las transacciones electrónicas

y cuidar los datos de sus clientes a través de la Red. Además,

las mismas empresas tienen miedo de que los Estados puedan inmiscuirse en sus

comunicaciones y robar secretos que puedan ser usados en su contra. Por ejemplo,

las comunicaciones entre la sucursal de una empresa alemana en Estados Unidos

y su filial podrían ser interceptadas, y con la información obtenida

ayudar a sus competidores norteamericanos.

La discusión está planteada y es de difícil solución.

Los Estados quieren imponer regulaciones, mientras que las empresas y muchos

ciudadanos ofrecen resistencia. A pesar de todo, la regulación de este

tipo de programas ya parece una lucha perdida, tanto como la posibilidad de

controlar la Web.

Después de los atentados a las Torres Gemelas, el gobierno norteamericano

aumentó la presión, argumentando que con los sistemas criptográficos

existentes, los terroristas serían imposibles de investigar y, por lo

tanto, jamás podrían reunir pruebas en su contra. Excusa bastante

infantil, cuando ya demostraron que a falta de evidencias buenos son los informes

de inteligencia. Y contra eso, hay poco en que los números primos puedan

ayudar.

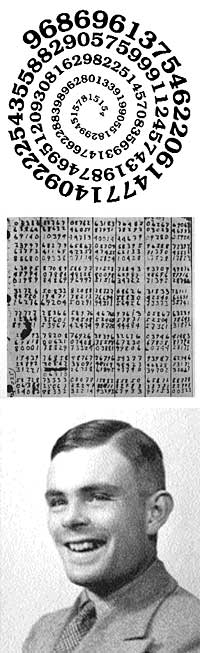

2. Hoja con filas de números que le fueron encontradas al CheGuevara al ser capturado en Bolivia.

3. Una mente brillante. Alan Turing(1912-1954).

-

Nota de tapa

Juegos de guerra

Criptografía

...

Por Guillermo Movia -

DIÁLOGO CON LA BIÓLOGA MARÍA LAURA GUICHON

Invasión

Por Federico Kukso -

CICLO DE CAFé CIENTíFICO, VERSIóN 2004

El café de la victoria (científica)

Por Leonardo Moledo -

FINAL DE JUEGO

Donde se habla sobre una inconsistencia y se plantea un enigma con cumpleaños

Por Leonardo Moledo -

NOVEDADES EN CIENCIA

Novedades en ciencia

-

NOVEDADES MARCIANAS

Novedades marcianas

-

LIBROS Y PUBLICACIONES

Libros y publicaciones

Por Leonardo Moledo -

CAFé CIENTíFICO

Café científico

-

AGENDA CIENTíFICA

Agenda científica

© 2000-2022 www.pagina12.com.ar | República Argentina | Política de privacidad | Todos los Derechos Reservados

Sitio desarrollado con software libre GNU/Linux.